Иногда такой режим очень помогает при

использовании ноутбука.

С тех пор, как появились первые ноутбуки, их доля на рынке

неуклонно растет. Они удобны, их можно взять с собой, чтобы

работать в дороге, и они стоят относительно недорого. Пандемия

только увеличила потребность в этом типе устройств, а новые

технологии сделали их более производительными. Вот и получается,

что иметь стационарный компьютер нужно только в том случае, если вы

работаете с какими-то специфическими задачами. Но все топовые

производители ноутов, включая Acer, Lenovo, Asus, HP и других,

постоянно повышают производительность, и таких узких задач

становится все меньше. Игры, работа с графикой, видеомонтаж,

обработка фотографий и многие другие сценарии использования,

которые раньше были возможны только за рабочим столом, теперь

доступны в любом месте. В том числе и благодаря применению новых

процессоров.

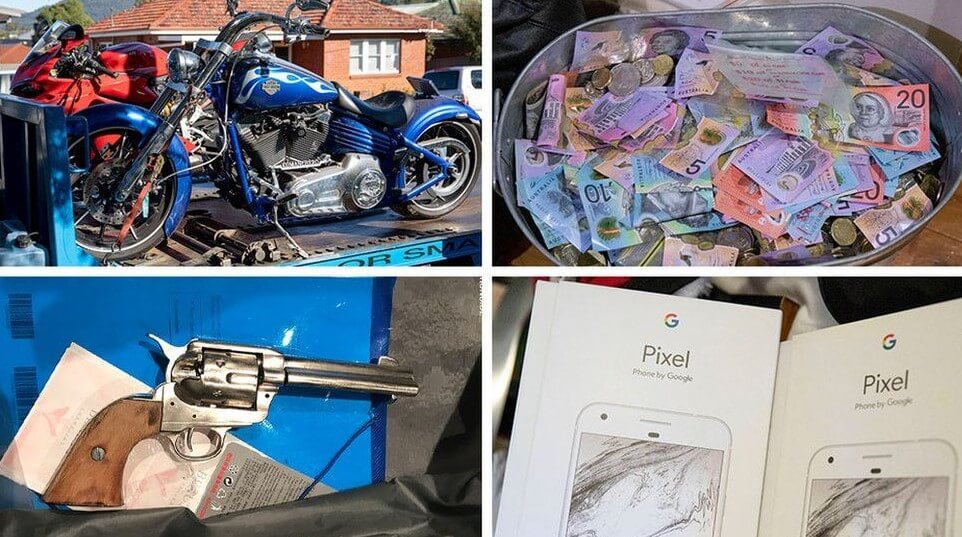

Важен ли процессор в ноутбуке

Если спросить простого человека, который не очень хорошо

разбирается в компьютерах, какие компании занимаются производством

процессоров, то в первую очередь он непременно назовет

Intel и AMD. При этом более попсовым вариантом

является именно первый. Считается, что он более производительный и

более безопасный, но это не так, ведь решения AMD сильно прибавили

в последнее время и совсем не уступают в чем-либо процессорам

Intel. Особенно после выхода процессоров AMD Ryzen 4000 серии. В

энергоэффективности, которая так важна при использовании в

ноутбуке, AMD и вовсе впереди Intel.

На вид многие ноутбуки похожи, но внутри

них кроется самое интересное.

Недорогой ноутбук для работы

Вот и получается, что ноутбук для офиса и работы в дороге в

последнее время получил новый импульс к развитию. Особенно, когда

производители начали осваивать новые форм-факторы, и делают они это

не в диапазоне цен 100+ тысяч рублей, а в существенно более

доступных ценовых категориях.

Суперкомпьютер обратил вспять космические часы.

Например, в этом году вышел бизнес-ноутбук, которым мы уже

несколько месяцев успешно пользуемся в редакции для выполнения

разных задач, в основном в дороге. Произведен он HP и называется

ProBook x360 435 G8.

Количество портов в ноутбуках неуклонно

сокращается, но приятно, когда есть самые необходимые. На это тоже

надо обращать внимание.

Обзор HP ProBook x360 435 G8

Внешне это обычный ноутбук, который ничем не выделяется на фоне

остальных, кроме своего тонкого корпуса. Но небольшие сомнения

закрадываются, когда видишь на его обратной стороне петли,

отвечающие за открытие крышки. Они сделаны снаружи, а значит,

крышка должна открываться очень широко. Так оно и

есть.

Складной ноутбук

Несколько лет назад Lenovo активно продвигала идею

ноутбука, который может открываться на 360

градусов. Тогда часть потенциальных покупателей

восхищалась тем, что такое вообще возможно, а другая часть не

верила в надежность подобной конструкции. Сейчас, когда все больше

моделей начинают выпускаться с таким механизмом, его прочность

перестала вызывать сомнения.

Как компьютерные игры повышают интерес подростков к чтению и

творчеству?

HP ProBook x360 435 G8 тоже имеет такую возможность и при этом

стоит дешевле аналогов. Если сопоставить производительность и

использованные при производстве компоненты, получится, что его цена

средняя по рынку для обычных классических конструкций, но при этом

его можно будет раскрыть на 360 градусов.

Такие петли с двух сторон. Они и

позволяют откидывать крышку на 360 градусов.

Для чего ноутбук раскладывается на 360 градусов

Это дает возможность использовать его в самых разных сценариях.

Например, печатать, работать с таблицами или играть в классическом

режиме ноутбука. Смотреть видео в развернутом режиме, как на фото

выше. Работать с документами, поставив компьютер клавиатурой вниз.

А можно и вовсе полностью откинуть крышку назад и у вас окажется в

руках большой планшет с сенсорным экраном. Таким образом,

пользоваться ноутбуком будет удобно в офисе, дома, в транспорте и

других ситуациях — под каждый вариант использования можно подобрать

свой вариант расположения корпуса.

Иногда очень удобно пользоваться

компьютером в таком виде. Не важно, чем вы будете пользоваться —

сенсорным управлением или подключенными клавиатурой и мышкой.

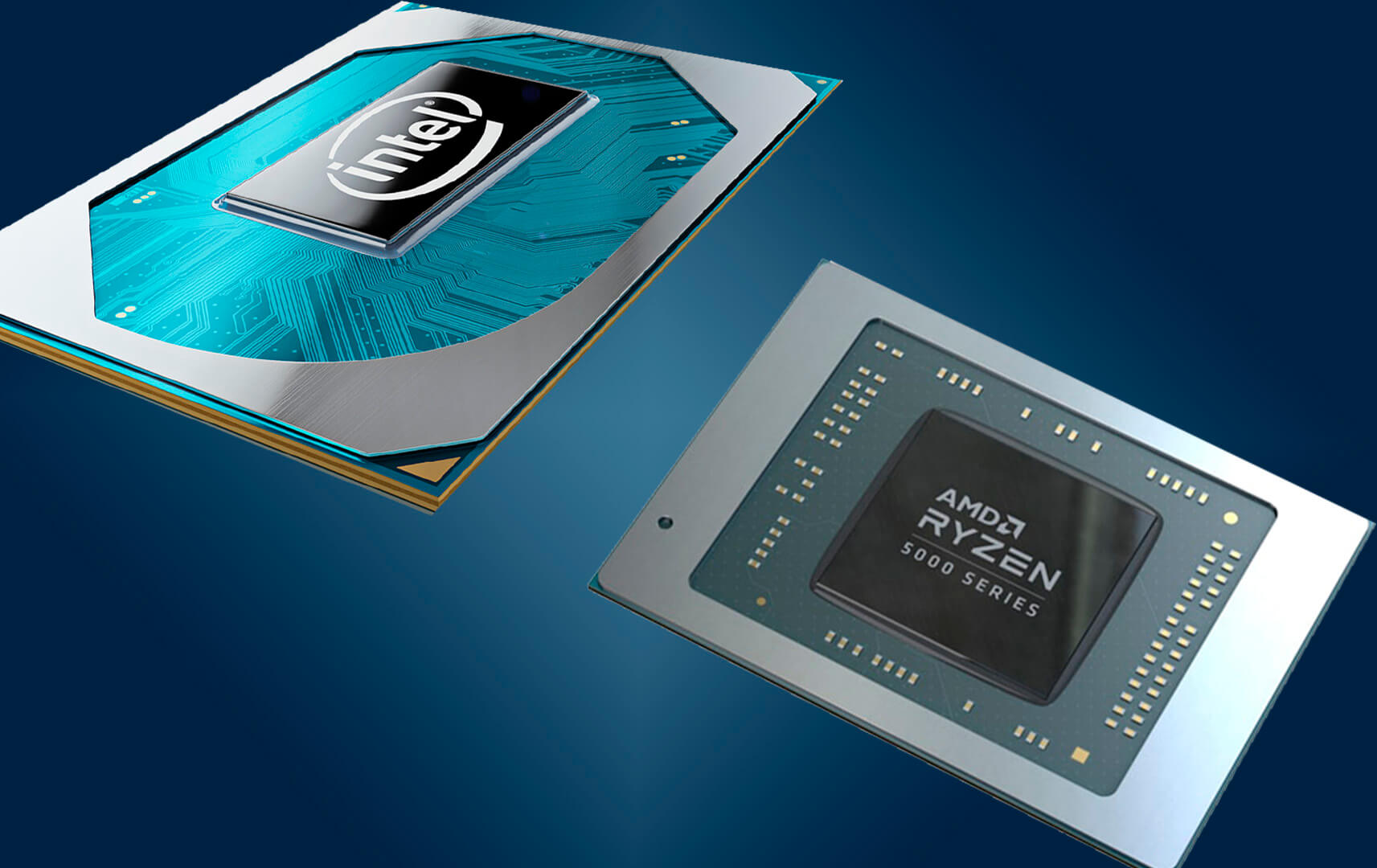

Процессор AMD Ryzen

Говоря о производительности, стоит обратить внимание, что

ProBook x360 435 G8 оснастили мощнейшим 7-нм 6-ядерным процессором

AMD Ryzen 5 5600U. Этот процессор имеет 12 потоков с частотой от

2,3 ГГц до 4,2 ГГц. Именно центральный процессор отвечает за

большинство функций, которые выполняет компьютер. Ребята из AMD

знают, насколько мощный современный CPU важен для

решения вопросов, связанных с производительностью.

Центральный процессор должен обеспечивать:

- Комфортную и быструю работу с офисными приложениями

- Быстрый запуск и отклик приложений

- Работу в режиме мультизадачности

- Работу с требовательными и/или плохо оптимизированными

приложениями

- Безопасность (об этом ниже)

- Возможность самовосcтановления

Что касается безопасности, о которой я сказал выше, традиционно

к ней относят антивирусные системы, но тут важен сам

процессор. Дело в том, что процессоры на старой, пусть и

проверенной с точки зрения работоспособности архитектуре, имеют

разного рода уязвимости. Все продукты на архитектуре Zen от

AMD имеют высокий уровень безопасности. Сама архитектура

создана практически с нуля и при ее создании были учтены все

проблемные места, присущие остальным системам.

При создании HP ProBook x360 435 инженеры уделили много внимания

функциям защиты конфиденциальности, что очень

важно при использовании компьютера в качестве бизнес-инструмента.

Защита есть на всех уровнях, начиная с BIOS. Особое внимание было

уделено технологии самовосстановления BIOS HP Sure Start

Gen5, которая обеспечивает автоматическое восстановление

BIOS после вредоносных атак или повреждения. А HP Sure Sense

использует искусственный интеллект, чтобы обеспечить высокую защиту

от сложных вредоносных программ.

Для того, чтобы понимать, какой

процессор вам нужен, производители делают такие таблицы.

Все это и многое другое стало возможным благодаря наличию

встроенного сопроцессора, отвечающего исключительно за

безопасность. Он не просто выполняет свои функции, но и является

обязательным условием для того, чтобы на компьютер можно было

установить Windows 11.

Не стоит думать, что важен в компьютере только процессор. Важна

еще и графика, даже если она встроенная. Ее важность сложно

переоценить даже в бизнес-сегменте. В первую очередь из-за того,

что она отвечает за работу с большими внешними мониторами,

качественную отрисовку интерфейса и WEB-страниц, а также все

остальное, что связано с выводом изображения на экран.

Как связаны привидения и компьютерная симуляция нашей

Вселенной?

HP ProBook x360 435 оснащен встроенной графикой AMD Radeon

Graphics, которая пригодится не только в играх, но и в работе.

Например, при использовании графических редакторов и систем

проектирования, при работе с необработанными фотографиями и

презентациями. Даже при работе с тяжелыми PDF и участии в

видеоконференциях. Важность графики очень высока.

Что есть в HP ProBook x360 435

Если остановиться чуть более подробно на железе этого

компьютера, то мы имеем 13.3-дюймовый экран с разрешением FHD и

частотой обновления 60 Гц. Такой формат, на мой взгляд, является

идеальным для ноутбука. Если нужно больше, можно подключиться к

внешнему монитору, а носить с собой лишний вес нет никакого смысла.

Это только кажется, что такой экран маленький. На самом деле, если

привыкнуть, то его достаточно для всех основных задач, а лишние

пара сантиметров с каждой стороны экрана только добавят веса и

больше ничего.

Например, для игр нужен большой экран, а

13 или 15 дюймов — не имеет значение.

Какая память должна быть у компьютера

Компьютер оснастили сразу 16 ГБ оперативной памяти, хотя многие,

порой более дорогие конкуренты довольствуются только 8 ГБ.

Встроенной памяти тоже более чем достаточно, если вы не занимаетесь

монтажом 10-битного видео в 4K. На имеющихся 512 ГБ можно сохранить

тонны офисных документов, десятки фильмов в хорошем качестве и еще

для музыки место останется.

В Китае создан квантовый компьютер, который решил самую сложную

задачу за 200 секунд.

А еще это быстрый SSD-накопитель, а не неумолимо устаревающий

HDD. Благодаря этому скорость копирования будет примерно в 15-20

раз выше, да и скорость работы системы тоже увеличится из-за более

быстрого обмена данными внутри накопителя. Тут и становится

понятно, что ценник в районе 70 000 рублей не такой высокий для

этого ноутбука.

А еще в ноутбуках важны системы

аутентификации. Например, сканер отпечатков пальцев.

Что важнее всего в ноутбуке

Сейчас не то время, когда надо рассказывать о компьютерах с

точки зрения особенностей технологического процесса, ядер, кэша и

тому подобного. Пользователю, особенно в бизнес-сегменте, надо,

чтобы система просто работала и делала это быстро. Именно на это

наконец-то и начали делать ставку производители.

Когда вы выбираете машину, вам достаточно знать, какой у нее

двигатель, какая акустическая система, из какого материала сделана

обивка сидений и какие у нее фары. Уверен, большинству из вас нет

дела, алюминиевый у нее блок цилиндров или нет, двух-или

однопоршневые тормоза и есть ли в магнитоле встроенный кроссовер.

Если все работает и соответствует вашим требованиям, вам этого

достаточно.

Тонкие клавиши позволяют печатать

быстро, но не увеличивать толщину компьютера.

С ноутбуками примерно такая же картина. Достаточно понимать,

какой процессор в нем установлен, сколько памяти, как он выглядит и

какие дополнительные функции есть. На основании этих данных можно

принять решение о покупке. Для себя я решил, что мне важно, чтобы в

ноутбуке был установлен процессор AMD, быстрый SSD-накопитель на

500 GB и минимум 16 ГБ оперативной памяти. В остальном мне даже

бренд не особенно важен. Хотя наличие функции, вроде открывания на

360 градусов, является неплохим дополнением к общей картине.

Подробнее о ноутбуке HP ProBook x360 435 G8

Подробнее..